[보안뉴스] 전 세계에서 가장 흔한 20개의 비밀번호는 무엇?

[보안뉴스] 전 세계에서 가장 흔한 20개의 비밀번호는 무엇?

[보안뉴스 김영명 기자] 현재 전 세계에서 가장 많이 사용되는 비밀번호는 ‘password’로 조사됐다. 그동안 비밀번호로 꾸준히 많은 사랑을 받았던 ‘123456’은 2위로 한 계단 하락했다. 한국의 자동차 브랜드인 기아(KIA)의 단어 ‘KIA’는 자동차 부문에서 세계에서 두 번째로 인기 있는 비밀번호였다.

[이미지 = utoimage]

파나마의 유료 개인용 가상사설망 서비스인 노드VPN(NordVPN)이 제공하는 비밀번호 관리자 서비스인 노드패스(NordPass)는 ‘가장 일반적인 비밀번호에 관한 연례 연구 결과’ 발표를 통해 올해 가장 일반적으로 사용되는 200개의 비밀번호를 공개했다. 올해의 연구는 전 세계의 비밀번호 생성 추세를 살펴보고, 성별 및 30개 조사 대상 국가 간의 비밀번호 사용이 어떻게 다른지 조사했다. NordPass는 또한 처음으로 대중문화 트렌드가 우리의 비밀번호 선택에 어떤 영향을 미치는지 분석했다.

전 세계적으로 가장 일반적인 20개의 비밀번호는 ①password ②123456 ③123456789 ④guest ⑤qwerty ⑥12345678 ⑦111111 ⑧12345 ⑨col123456 ⑩123123 ⑪1234567 ⑫1234 ⑬1234567890 ⑭000000 ⑮555555 ⑯666666 ⑰123321 ⑱654321 ⑲7777777 ⑳123 등이다.

한편, NordPass가 발표한 <2019~2021년 가장 많이 사용된 비밀번호 톱 200(Top 200 most common passwords of the year 2019~2021)>에 따르면, ‘samsung’은 2019년 198위, 2020년 189위, 2021년 78위로 꾸준히 상승했다.

노드패스는 무책임한 비밀번호 관리의 결과에 대한 사이버 보안 전문가들의 지속적인 경고에도 불구하고, 올해의 가장 흔한 비밀번호 200개 중 73%가 2021년 데이터와 똑같은 것으로 나타났다고 밝혔다.

‘password’는 전 세계에서 사랑받는 password

비밀번호로 사용되는 ‘password’는 세계에서 490만번 이상 사용될 정도로 가장 사랑받는 비밀번호를 위한 단어이지만, ‘password1’ ‘passw123’ ‘passw0rd’와 같은 변형도 상위권을 차지했다. 예를 들어, 이탈리아에서는 ‘password99’가, 포르투갈 인터넷 사용자들은 ‘fucking password 1234’라는 단어가 자주 발견됐다.

비밀번호 생성 요구에 대한 짜증이나 반감을 반영하는 비밀번호는 올해 인터넷 사용자들의 비밀번호 단어 선택에도 발견되고 있다. 특히 캐나다, 호주, 미국에서는 ‘fuckyou’, ‘fuckoff’, ‘fuckyou1’ 등의 욕설을 담은 비밀번호가 두드러졌다.

사랑에 관련된 단어 또한 널리 사용되고 있다. ‘사랑합니다’를 의미하는 ‘iloveyou’를 포함해 사랑합니다의 스페인어인 ‘teamo’, 독일어인 ‘ichliebedich’ 등은 ‘sunshine’, ‘princess’, ‘love’와 함께 매우 일반적으로 사용되는 비밀번호다.

숫자, 문자 및 기호의 쉬운 키보드 조합을 활용해 생성한 비밀번호도 인기가 있었다. 비밀번호 ‘123456’은 브라질, 콜롬비아, 프랑스, 일본 등에서 흔하게 사용되며, ‘123456789’는 덴마크에서 가장 인기가 있다. 이밖에도 ‘abc123’, ‘qwerty’, ‘1q2w3e’, ‘a1b2c3’ 및 유사한 변형이 대부분의 조사 대상 국가에서 공통으로 발견됐다.

계정을 보호하기 비밀번호에 특정 인물의 이름을 사용하는 패턴도 꾸준히 보이고 있다. 올해 들어 세계에서 비밀번호 생성에 가장 많이 사용된 사람들의 이름은 △다니엘(Daniel) △토마스(Thomas) △조던(Jordan) △마이클(Michael) △마리나(Marina) △제시카(Jessica)였다. 사람들은 비밀번호를 만들 때 동물이나 신화 속 생물의 이름인 ‘원숭이(monkey)’ 또는 ‘용(dragon)’ 등의 단어를 사용하기도 했다.

▲‘2019~2021년 가장 많이 사용된 비밀번호 톱 200’ 중 1~10위[자료=노드패스]

우리의 비밀번호 습관에 영향을 미치는 대중문화

노드패스는 올해 비밀번호 연구에서 근래의 사건과 라이프스타일 트렌드가 우리의 비밀번호에 영감을 주는 방법을 분석했다. NordPass는 세계적으로 사랑받는 영화, 스포츠, 음식, 자동차, 비디오 게임, 예술가, 패션 브랜드, 그리고 심지어 욕설 중 어떤 것이 비밀번호에 가장 많이 반영되는지 보여준다.

자동차 브랜드 카테고리에서는 한국의 자동차 브랜드인 ‘기아(KIA)’가 810만번 이상이나 사용돼 사람들의 비밀번호 작명에 두 번째로 큰 영감을 준 것으로 밝혀졌다. 이밖에도 △u2 △프린스(prince) △핑크(pink)는 연예인 카테고리에서 가장 흔한 비밀번호였고, △티파니(tiffany) △알도(aldo) △갭(gap) 등은 패션 브랜드 목록에서 1위를 차지했다.

사이버 보안 사고로 공개된 비밀번호 데이터는 줄어들어

이에바 쇼블리케이트(Ieva Shoblickait) NordPass 생산 부문 최고경영자(CPO)에 따르면 올해 분석에 공개적으로 사용할 수 있는 비밀번호 샘플은 예년에 비해 훨씬 적었다고 말했다. 쇼블리케이트는 이러한 추세는 놀라운 일이 아니며 빠르게 발전하는 기술로 인해 비밀번호를 해독하기가 점점 더 어려워지고 있다고 말했다. 점점 더 많은 웹사이트가 Open Authentication 2.0(OAuth 2.0)을 사용하고 있다. OAuth 2.0은 웹사이트나 애플리케이션이 사용자 대신 다른 웹 앱에서 호스팅하는 리소스에 액세스하도록 설계된 업계 표준 기술이다.

쇼블리케이트는 개발자들이 점점 더 뛰어난 비밀번호 숨기기 기술을 소개하고 있으며, 이 같은 조치로 인터넷 사용자들의 비밀번호 구성 문자의 해독에 시간이 더 오래 걸린다고 밝혔다. 쇼블리케이트 CPO는 “다중 요소 인증(MFA)이 빠르게 확산하면서 비밀번호는 그 자체로서의 중요성을 점차 상실하고 있다”며 “비밀번호를 해킹하더라도 사용자가 MFA 기능을 활성화해두면 해커가 사용자의 본인 인증을 완료할 수 없다”고 말했다.

안전한 비밀번호 보안의 첫 단계, ‘내가 보유한 계정 파악하기’

노드패스는 안전한 비밀번호를 위한 세 가지 팁을 함께 소개했다. 첫 번째는 ‘내가 보유한 모든 계정 파악하기’다. 전문가들은 사용하지 않는 계정은 삭제하고 활성 계정의 정확한 수를 파악할 것을 권장한다. 이를 통해 비밀번호 관리에 공백이 발생하는 것을 방지할 수 있다.

두 번째는 ‘길고 고유한 비밀번호를 만들되 재사용하지 않기’다. 숫자, 대문자, 소문자 및 기호의 복잡한 조합은 가장 강력한 비밀번호를 만드는 방법이다. 하지만 강한 비밀번호라도 여러 곳에 사용하면 해킹 시 연계 피해가 있을 수 있어 비밀번호 재사용은 피하는 것이 좋다.

세 번째는 ‘비밀번호 관리자 사용하기’다. 이러한 솔루션은 디지털 볼트에 저장된 비밀번호를 완전히 암호화하고 안전한 공유를 허용한다. 대부분의 사이버 보안 사고는 타인이 비밀번호를 액세스할 수 있도록 공개적으로 두거나 엑셀 또는 암호화되지 않은 다른 응용 프로그램에 비밀번호를 저장하는 등 단순한 사용자 부주의로 인해 발생한다.

[김영명 기자(boan@boannews.com)]

[출처] https://www.boannews.com/media/view.asp?idx=111995&direct=mobile#

![]()

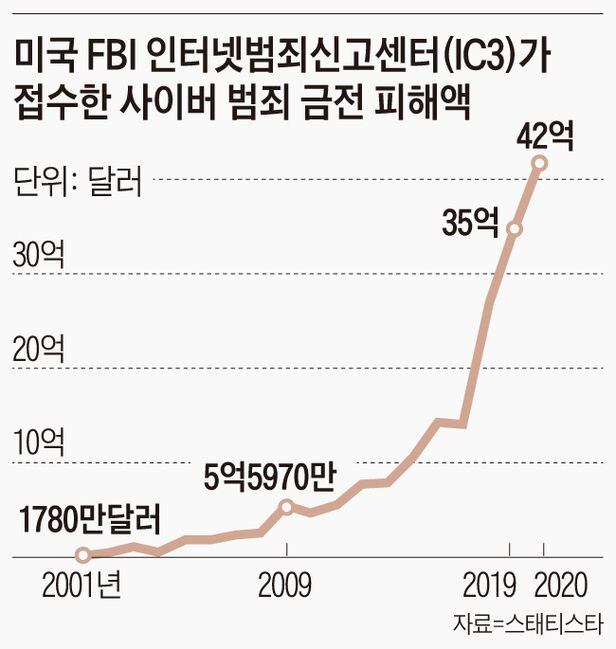

![[그래픽=박경민 기자 minn@joongang.co.kr]](./files/attach/images/7156/661/051/da3edcd99bf2ca456b3bbbe2c945f69d.jpg)