케이ali는 데비안에서 파생된 Linux의 보안 배포판입니다. Kali의 주요 목표는 컴퓨터 포렌식 및 혁신적인 침투 테스트를 수행하는 것입니다. OS는 두 개발자(백트랙의 Mati Aharoni와 공격적 보안의 Devon Kearns)의 역추적 재작성으로 인해 개발되었습니다.

보안 관리자는 주로 보안 위반을 식별하는 데 사용합니다. Kali에는 운영 체제에서 보안 보호를 강화하는 몇 가지 사전 구성된 도구가 있습니다. 그 후 네트워크 관리자는 OS를 사용하여 효율적이고 안전한 웹 프레임워크를 유지할 수 있습니다. OS가 네트워크 감사를 지원하기 때문입니다.

네트워크 설계자는 OS가 적절한 구성을 보장하여 작업을 더 쉽게 해주기 때문에 Kali를 사용하여 네트워크 환경을 설계합니다. 이 시스템을 사용할 수 있는 다른 사람들은 최고 정보 보안 책임자, 법의학 엔지니어, 컴퓨터 애호가 및 해커를 포함합니다.

Kali Linux를 설치하는 다양한 방법

Kali에는 여러 설치 방법이 있습니다. 다행히도 기본 운영 체제로 설치할 수 있습니다. 첫 번째 방법은 공식 웹사이트에서 다운로드한 Kali ISO 이미지를 사용하는 것입니다. 올바른 이미지를 다운로드한 후 부팅 가능한 USB 또는 DVD를 만들어 컴퓨터에 설치할 수 있습니다.

또는 VMware, Hyper-V, Oracle Virtual Box 또는 Citrix를 사용하여 OS를 가상화할 수 있습니다. 가상화는 하나의 컴퓨터에 둘 이상의 기능적 운영 체제를 가질 수 있게 해주는 사랑스러운 방법입니다.

클라우드(Amazon AWS, Microsoft Azure)는 시도해 볼 가치가 있는 Kali Linux의 또 다른 훌륭한 설치 방법입니다. 최종 설치 방법은 두 개의 운영 체제로 컴퓨터를 이중 부팅하는 것입니다. 이것은 kali가 그러한 환경에서 완벽하게 작동할 수 있음을 의미합니다.

"Kali Linux 사용 방법"에 대해 알아보기 전에 설치 프로세스를 빠르게 안내해 드리겠습니다. 이 기사에서는 Vmware 워크스테이션을 통한 Kali 설치에 대해 설명합니다.

권장 읽기: PC에 Kali Linux를 설치하는 방법

1단계): 첫 번째 단계는 다운로드 VMware로 가져올 이미지입니다.

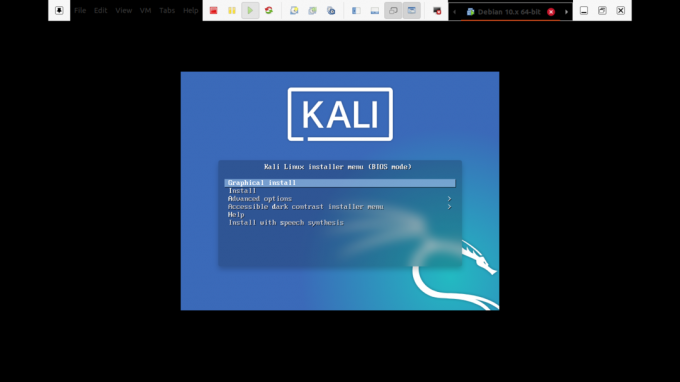

2단계): Iso를 다운로드한 후 설치 프로세스를 시작합니다. 아래와 같이 첫 번째 시작 화면에서 그래픽 설치를 선택합니다.

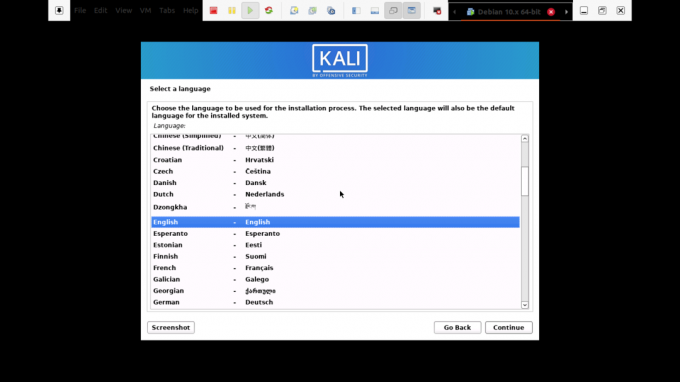

3단계): 3단계에서는 운영 체제를 설정하는 동안 사용할 기본 언어를 선택하고 설치 후에 사용할 언어를 선택합니다. 이 경우 기본 "영어"를 사용합니다.

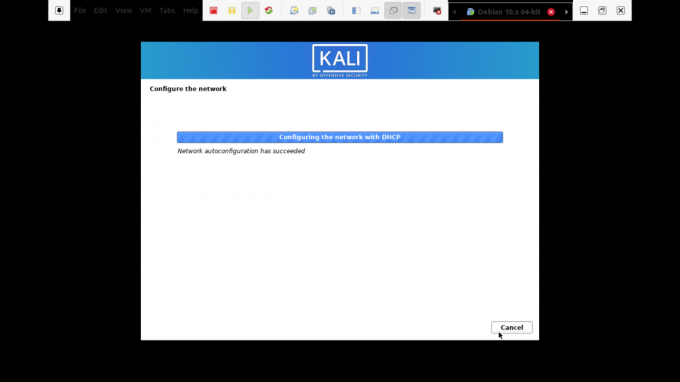

4단계): 여기에서 설정은 네트워크 인터페이스를 검토하고 DHCP 서비스를 검색한 다음 호스트 이름을 입력하라는 메시지를 표시합니다.

설치 설치 프로그램이 검색하고 네트워크에서 DHCP 서비스를 찾지 못하면 수동으로 입력하라는 메시지가 표시됩니다.

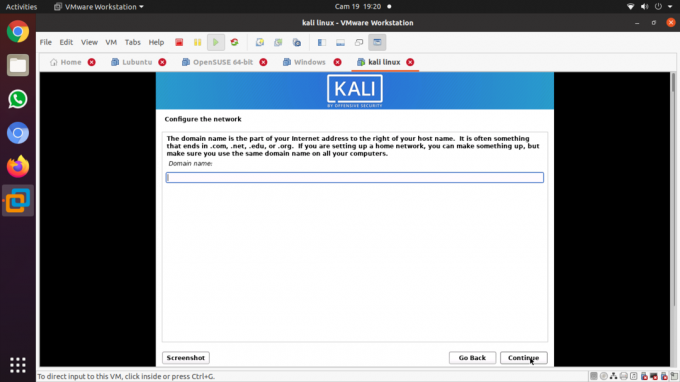

5단계): 이 단계에서 시스템의 기본 도메인 이름을 제공할 수 있습니다. 도메인 이름을 입력한 후 계속을 눌러 다음 단계로 진행합니다. 그러나 이 부분은 공백으로 두는 것이 좋습니다.

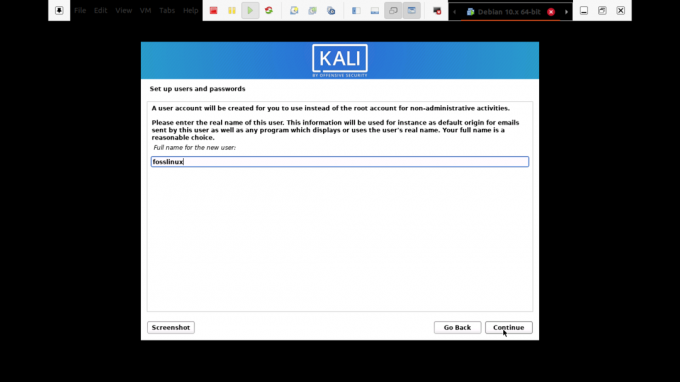

6단계): 다음 단계는 시스템의 사용자 계정입니다. 이 단계에서 전체 이름을 입력하고 계속을 눌러 설치를 계속 진행해야 합니다.

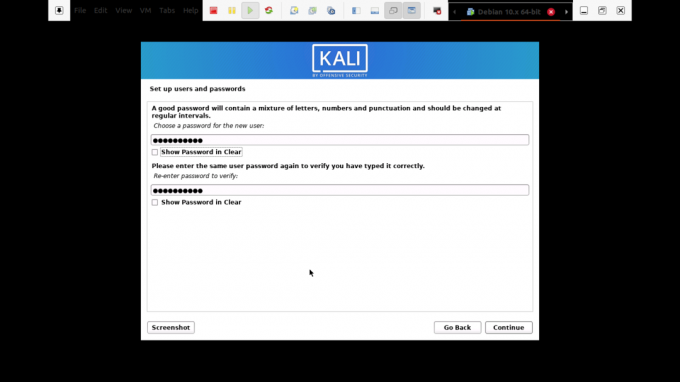

7단계): 그 후 다음 단계에서 사용자 이름과 비밀번호를 입력해야 합니다. 이 경우 비밀번호는 보안을 위해 두 번 작성해야 합니다. 그런 다음 계속 버튼을 클릭하여 다음 단계로 진행합니다.

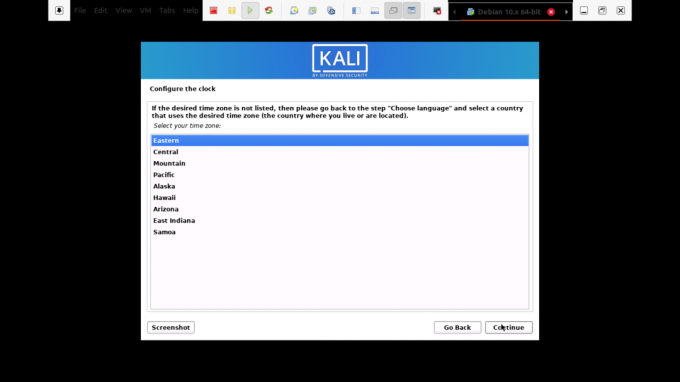

8단계): 7단계에서는 시간대를 설정할 수 있습니다. 선택한 지역의 시간대가 컴퓨터에 할당되기 때문에 이것은 중요합니다.

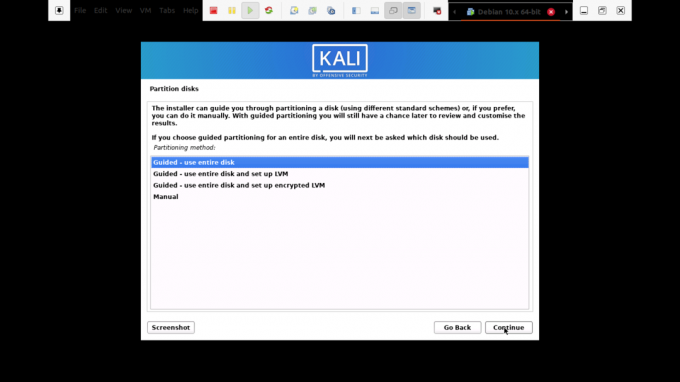

9단계): 설치 프로그램이 디스크를 검토하고 설정에 따라 다양한 선택을 제공합니다. 이 경우 "전체 사용" 디스크 옵션을 사용합니다. 그러나 선택할 수 있는 다양한 옵션이 있습니다.

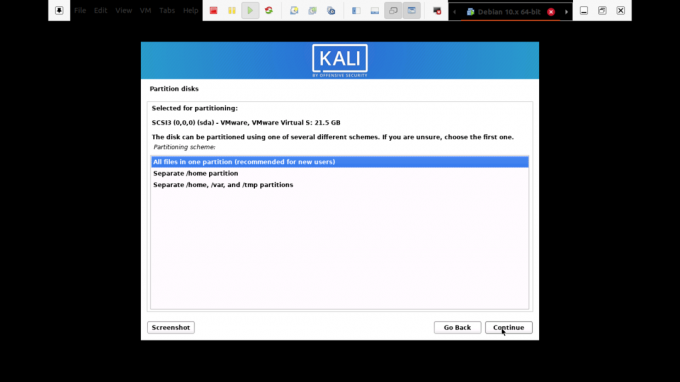

10단계): 사용자 요구 사항에 따라 기본적으로 제공되는 단일 파티션에 모든 파일을 보관하도록 선택할 수 있습니다. 반면에 파일을 저장하기 위해 파티션을 분리할 수도 있습니다.

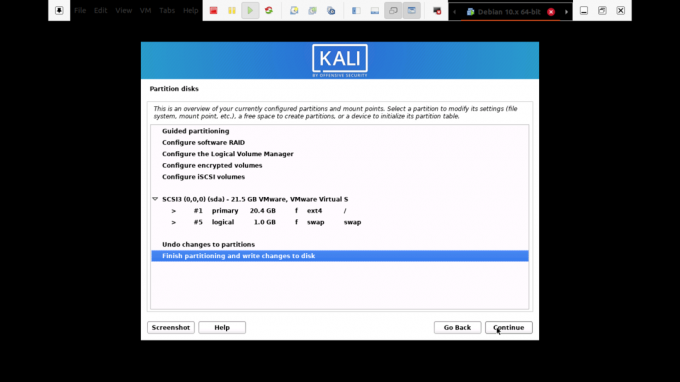

11단계): 되돌릴 수 없는 변경을 하기 전에 설치 프로그램은 디스크 구성을 검토할 수 있는 마지막 기회를 제공합니다. "계속" 버튼을 클릭하면 최종 단계에 있게 됩니다.

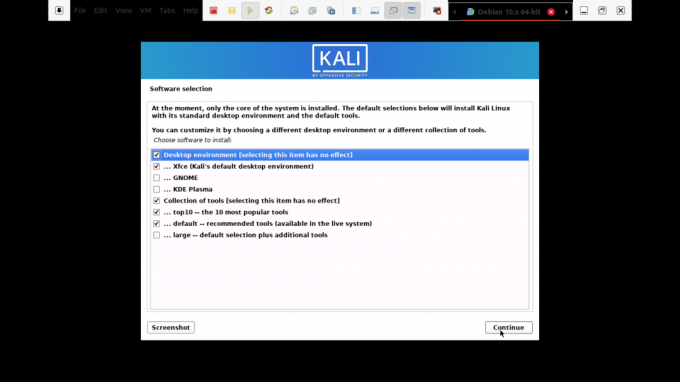

12단계): 이 단계에서는 설치할 메타 패키지를 선택할 수 있습니다. 기본 선택은 표준 Linux 시스템을 설정합니다. 따라서 실제로 아무것도 변경할 필요가 없습니다.

13단계): 여기에서 "예"를 선택하여 GRUB 부트 로더 설치를 확인합니다. 그런 다음 "계속"버튼을 눌러 프로세스를 진행하십시오.

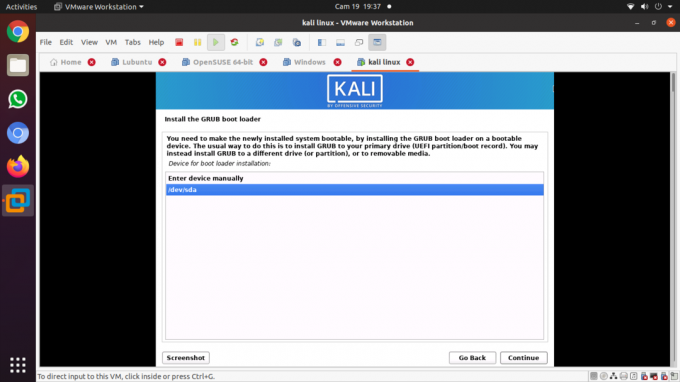

14단계): 이 단계에서 grub 부트로더를 설치할 하드 드라이브를 선택합니다. 참고: 기본적으로 선택되어 있지 않습니다. 즉, 드라이브를 선택해야 합니다.

15단계): 설치가 진행 중입니다. 끝날 때까지 기다려 주십시오.

16단계): 마지막으로 "계속" 버튼을 클릭하여 새 Kali Linux 사본으로 재부팅합니다.

재부팅 후 시스템, GUI 인터페이스가 열리면 사용자 이름과 암호를 입력하라는 메시지가 표시되고 탐색할 수 있는 창이 열립니다.

칼리 리눅스 업데이트

모든 시스템에서 시스템의 적절한 실행을 위해 운영 체제 도구를 최신 상태로 유지하는 것이 중요합니다. 여기에서는 kali 시스템을 최신 버전으로 업데이트하는 데 필요한 단계를 설명합니다.

1단계): 먼저 애플리케이션 표시줄로 이동하여 터미널을 찾습니다. 응용 프로그램을 클릭하여 연 다음 다음 명령을 입력하십시오.sudo apt 업데이트,"라고 표시되고 업데이트 프로세스가 시작됩니다.

sudo apt 업데이트

2단계): 시스템을 업데이트한 후 "입력하여 도구를 업그레이드할 수 있습니다.sudo apt 업그레이드,"라고 표시되고 새 패키지가 다운로드됩니다.

sudo apt 업그레이드

3단계): 업그레이드하는 동안 계속할지 묻는 메시지가 표시됩니다. 이 부분에서 "Y"를 입력하고 Enter를 클릭합니다.

4단계): 전체 OS를 새로운 것으로 업그레이드하는 대안도 있습니다. 이를 수행하려면 "sudo apt dist-upgrade”.

sudo apt dist-upgrade

Kali 도구로 성능 테스트

이 섹션에서는 Kali Linux 도구를 사용한 머신 테스트를 다룹니다. 해킹 및 침투 테스트에 사용되는 도구입니다. 여기에서 웹 서버의 보안을 평가하고 해킹 및 펜 테스트에 도움을 줄 수 있는 최고의 kali Linux 도구를 컴파일했습니다.

Kali Linux에는 다른 디지털 관련 포렌식을 테스트, 해킹 및 수행하는 데 도움이 되는 많은 도구가 함께 제공됩니다. 참고 사항: 이 기사에서 이야기할 대부분의 도구는 오픈 소스입니다. 즉, 초기 소스 코드는 누구나 변경하거나 수정할 수 있습니다.

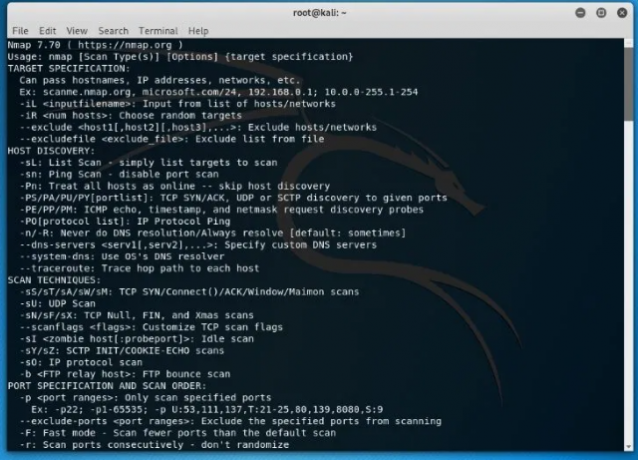

엔맵

약어 Nmap은 네트워크 매퍼를 나타냅니다. 정보 수집을 위한 커먼즈 칼리 도구 중 하나입니다. 이는 Nmap이 호스트, 주소에 대한 통찰력을 얻고 OS 유형 및 열린 포트 수 및 포트 번호와 같은 네트워크 보안 세부 정보를 감지할 수 있음을 의미합니다.

또한 방화벽 회피 및 스푸핑 기능을 제공합니다. Kali에서 기본 Nmap 스캔을 실행하려면 아래 가이드를 따르면 완료됩니다.

Nmap은 또한 단일 IP, DNS 이름, IP 주소 범위, 서브넷 및 텍스트 파일을 스캔할 수 있습니다. 이 경우 Nmap이 로컬 호스트 IP 주소를 스캔하는 방법을 표시합니다.

• 먼저 도크 메뉴에 있는 터미널을 클릭합니다.

• 두 번째 단계는 Kali 시스템의 로컬 IP 주소를 반환하는 "ifconfig"를 입력하는 것입니다.

• 표시될 로컬 IP 주소를 확인하고 동일한 터미널 창에 nmap 10.0.2.15를 입력합니다. 이것이 하는 일은 localhost의 처음 1000개 포트를 스캔하는 것입니다.

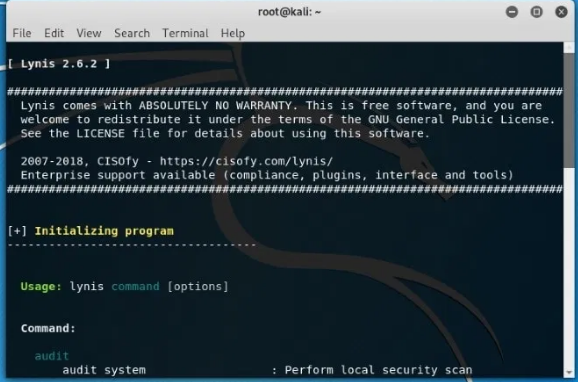

리니스

이것은 주로 보안 감사, 시스템 강화 및 규정 준수 테스트에 사용되는 강력한 kali 도구입니다. 그럼에도 불구하고 침투 및 취약성 테스트에도 사용할 수 있습니다. 앱은 감지한 구성 요소에 따라 전체 시스템을 검색합니다.

이것을 시스템에 설치하려면 Debian용 패키지 관리자를 통해 설치합니다. 아래 명령을 사용하여 Kali 시스템에서 Lynis를 가져옵니다.

apt-get 설치 lynis

설치 프로세스가 끝나면 다음 단계는 설치 프로세스를 실행하는 것입니다. 그러나 Lynis가 패키지나 Homebrew를 통해 설치된 경우 모든 디렉토리에서 실행할 수 있다는 점에 유의해야 합니다. 다른 방법을 사용한 경우 올바른 디렉토리에 있는지 확인하고 '. /' "lynis" 명령을 입력하기 전에 터미널에서. 그런 다음 터미널에 다음 명령을 입력하여 기본 스캔을 실행합니다.

리니스 감사 시스템

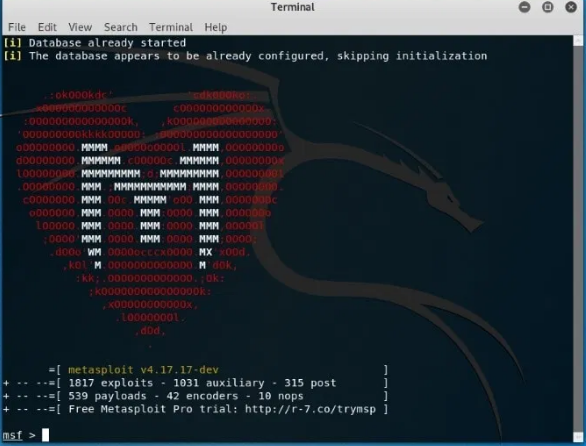

메타스플로잇 프레임워크

이것은 가장 자주 사용되는 침투 테스트 프레임워크입니다. 프레임워크는 오픈 소스와 프로 버전을 포함하는 두 가지 버전을 제공합니다. 이 뛰어난 도구를 사용하여 알려진 익스플로잇을 테스트하고 취약점을 확인하며 완전한 보안 평가를 수행할 수 있습니다.

무료 버전에는 몇 가지 기능이 없기 때문에 진지한 작업을 할 때 프로 버전을 사용하는 것이 좋습니다.

Metasploit Framework의 기본 인터페이스를 실행하려면 아래 명령어를 사용하세요.

msfconsole –h

Metasploit에는 컴퓨터에서 실행할 수 있는 여러 명령이 있습니다. "msfd –h" 명령을 사용하여 원격 클라이언트가 연결할 수 있는 msfconsole 인스턴스를 제공할 수 있습니다. "msfdb" 명령은 Metasploit Framework 데이터베이스 관리에도 사용됩니다.

Metasploit의 RPC 인스턴스에 연결하려면 "msfrpc -h" 명령을 사용합니다. 마지막으로 "msfvenom -h" 명령을 입력하여 Metasploit 독립형 페이로드 생성기를 사용할 수 있습니다.

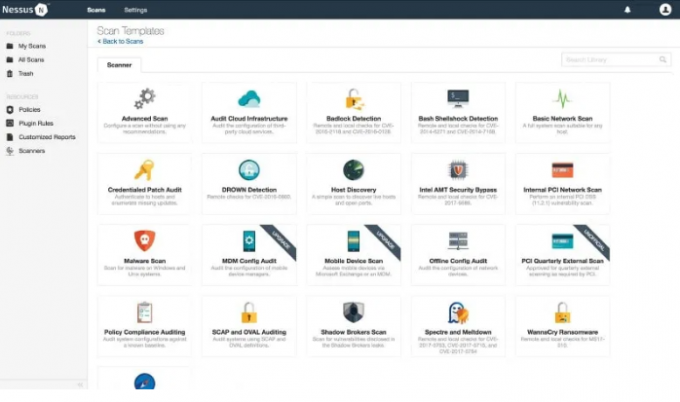

네소스

Nessus는 사용자가 네트워크에 연결될 때 잠재적인 공격자가 이용할 수 있는 취약점을 찾도록 도와줍니다. 이는 네트워크에 연결된 여러 컴퓨터의 관리자에게 모든 컴퓨터를 보호하는 데 적극 권장됩니다.

불행히도 Nessus는 더 이상 무료 도구가 아닙니다. 7일 동안만 사용할 수 있으며 평가판은 작동을 멈춥니다. Nessus를 설치하기 전에 “apt update && 적절한 업그레이드.” 그 후 Nessus를 구입하여 Tenable에서 활성화 코드를 얻을 수 있습니다. 문.

그런 다음 Nessus 다운로드 페이지로 이동하여 설치할 호환 버전(32비트 또는 64비트)을 선택할 수 있습니다. 또는 명령줄을 사용하여 Nessus 패키지를 설치할 수 있습니다. 이렇게 하려면 터미널에 다음 명령을 입력하여 "/etc/init.d/nessusd start" 서비스를 설치하고 시작합니다. 마지막으로 Nessus를 구성하고 사용하겠습니다.

구성을 수행하려면 설치 마법사를 따르십시오. 먼저 관리자 사용자 계정을 만듭니다. 그런 다음 Tenable 지원 포털에서 받은 활성화 코드를 사용하여 활성화합니다. 그런 다음 Nessus가 플러그인을 가져와 처리하도록 합니다. 이제 침투 테스트에서 Nessus를 사용하는 방법을 살펴보겠습니다.

- 웹 셸 찾기: 관리자도 모르게 이미 구성된 서버를 찾을 수 있습니다. 이러한 상황에서 Nessus를 사용하여 손상된 호스트를 감지할 수 있습니다.

- 취약점 심각도 식별: 이러한 심각한 상황에서 Nessus는 심각도가 낮은 취약점을 식별하는 데 도움이 되며 관리자-사용자가 이를 다시 캐스팅할 수 있습니다.

- 기본 권한 감지: 이를 수행하기 위해 다른 테스트 소스의 자격 증명을 사용합니다. 자격을 갖춘 패치 감사, 취약성 스캐닝 및 흥미로운 발견을 수행하기 위해 구성.

말테고

이것은 온라인 정보 분석에 사용되는 사랑스러운 데이터 마이닝 도구입니다. 필요한 곳에 점을 연결하는 데 도움이 됩니다. 소프트웨어는 이러한 데이터 조각 간의 연결을 분석하는 데 도움이 되는 멋진 그래프를 만듭니다.

참고 사항: Maltego는 오픈 소스 도구가 아닙니다. 즉, 기본 설정에 맞게 소스 코드를 수정하거나 변경할 수 없습니다.

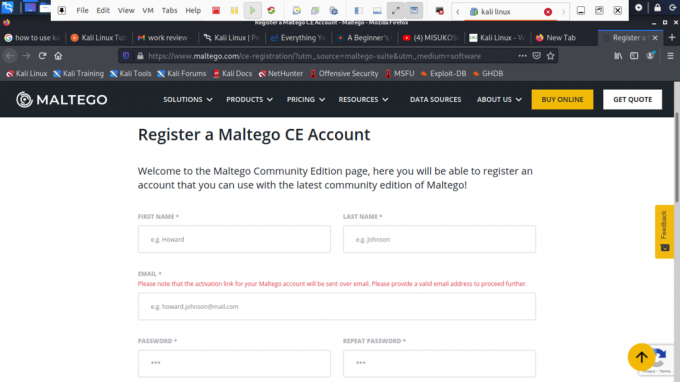

소프트웨어는 OS에 사전 설치된 상태로 제공됩니다. 그럼에도 불구하고 원하는 에디션을 선택하려면 가입해야 합니다.

개인적인 용도로 사용하려면 커뮤니티 에디션에 의존할 수 있지만 상업적 목적으로 사용하려면 클래식을 구독하거나 XL을 사용해야 합니다. 버전.

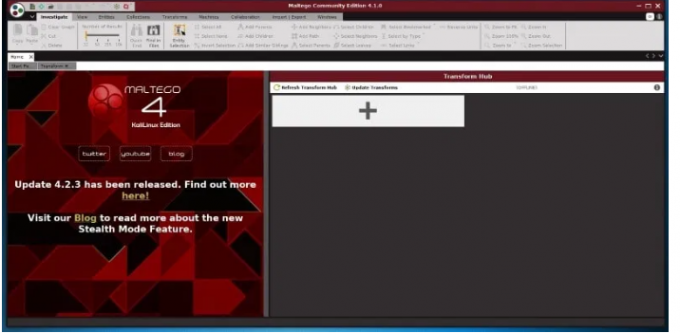

데이터 마이닝을 하려면 먼저 Maltego를 실행해 보겠습니다. 응용 프로그램을 열려면 응용 프로그램, Kali Linux 및 open-top 10 보안 도구로 이동하십시오. 나열된 보안 도구 중 Maltego가 표시됩니다.

앱을 클릭하고 시작될 때까지 기다립니다. 그런 다음 로드 후 인사말 화면이 열리고 등록을 요청합니다. 여기에서 앱을 열 때마다 로그인하지 않도록 비밀번호를 등록하고 저장하세요.

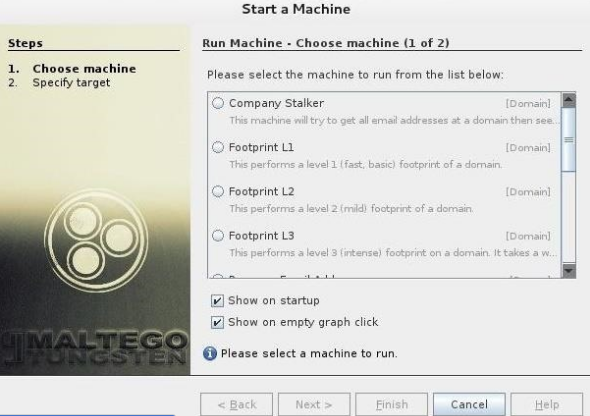

다음 단계는 기계와 매개변수를 선택하는 것입니다. 성공적으로 등록한 후에는 대상에 대해 실행할 시스템을 선택해야 합니다. Maltego의 기계는 일반적으로 목표물에 대해 수행하려는 발자국 유형을 의미합니다. 우리의 경우 네트워크 풋프린트에 중점을 두고 있으며 우리의 선택은 다음과 같습니다.

- 회사 스토커: 이메일에 대한 정보를 수집합니다.

- Footprint L1: 필수정보 수집

- Footprint L2: 적당한 양의 정보를 수집합니다.

- 발자국 L3: 강렬하고 완전한 정보 수집.

여기에서는 기계 섹션에서 L3 풋프린트를 선택합니다. 가능한 한 많은 정보를 수집할 수 있기 때문입니다. 불행히도 가장 시간이 많이 소요되는 옵션이므로 이를 잘 알고 있어야 합니다.

대상 선택: 머신 유형을 선택한 후 대상을 선택하고 마침을 클릭합니다. 그런 다음 나머지는 Maltego가 완료되도록 둡니다.

Maltego는 귀하가 제공한 도메인에서 최대한 많은 정보를 수집하기 시작할 것입니다. 그 후에 표시됩니다. 이 소프트웨어는 또한 네임서버와 메일 서버를 수집합니다. 마지막으로 메인 보기 다음의 두 번째 버튼인 "버블 보기"를 클릭합니다. 이 섹션에서는 대상과 해당 하위 도메인 및 연결된 사이트 간의 관계를 볼 수 있습니다. 따라서 이것은 Maltego가 잠재적인 대상에서 네트워킹을 수행하는 흥미로운 도구임을 증명합니다.

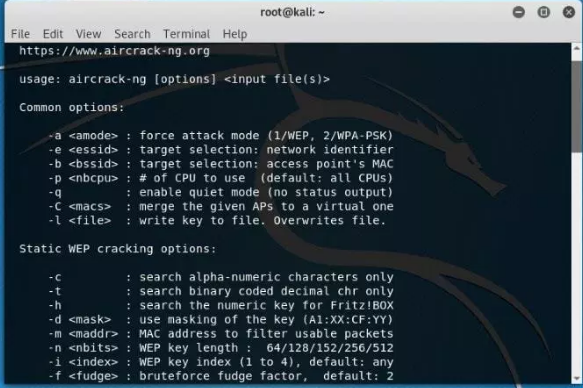

Aircrack-ng

Aircrack-ng는 WIFI 네트워크 보안을 평가하는 데 사용되는 도구 모음입니다. 모니터링하고 통찰력을 얻을 수 있는 향상된 도구가 있으며 네트워크(WEP, WPA1 및 WPA 2)를 구성하는 기능도 있습니다.

이 소프트웨어의 또 다른 큰 장점은 WI-FI 암호를 잊어버린 경우 이 소프트웨어를 통해 다시 액세스할 수 있다는 것입니다. 이점을 위해 Wi-Fi 네트워크를 모니터링하여 보안을 강화할 수 있는 다양한 무선 공격도 포함됩니다.

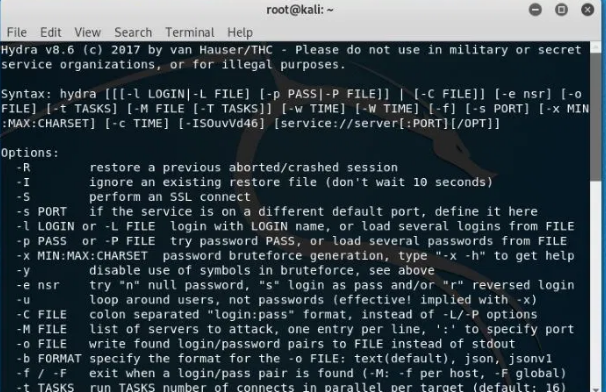

히드라

암호를 해독할 흥미로운 도구를 찾고 있었다고 가정해 보겠습니다. 그러면 hydra가 바로 여기에 있습니다. 이것은 이러한 작업을 수행하기 위해 사전 설치된 최고의 Kali Linux 도구 중 하나입니다. 또한 소프트웨어는 오픈 소스이므로 초기 소스 코드를 수정할 수 있습니다.

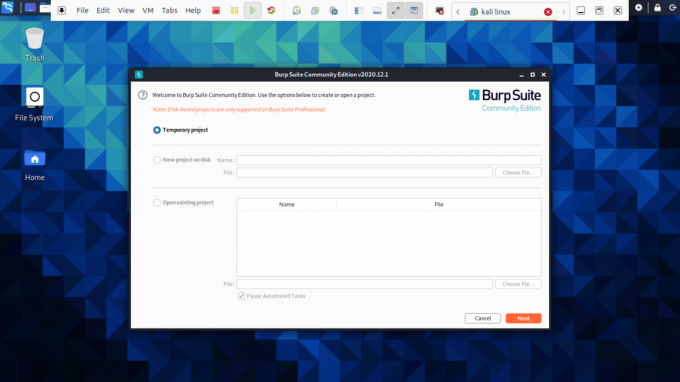

버프 스위트 스캐너

이것은 사랑스러운 웹 보안 분석 도구입니다. Burp는 다른 웹 애플리케이션 보안 스캐너와 달리 그래픽 사용자 인터페이스(GUI) 및 기타 고급 도구를 제공합니다. 불행히도 커뮤니티 에디션은 기능을 일부 필수 수동 도구로만 제한합니다.

이 소프트웨어는 또한 오픈 소스가 아니므로 초기 소스 코드를 수정할 수 없습니다. 이를 시도하려면 무료 버전을 사용하여 테스트할 수 있지만 버전 및 업그레이드에 대한 자세한 정보를 원하는 사용자는 공식 웹사이트를 방문하는 것이 좋습니다.

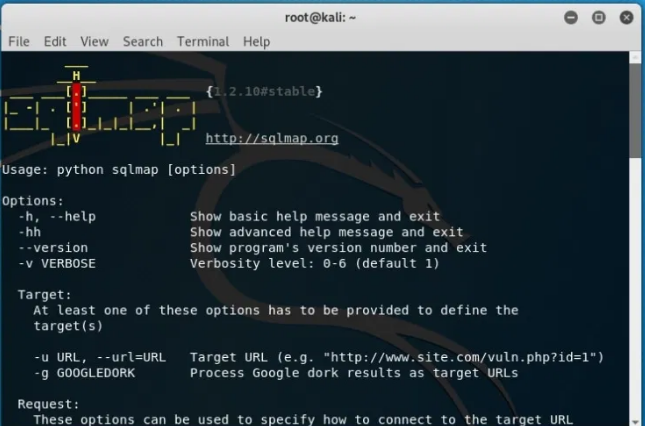

SQL 맵

오픈 소스 침투 테스트 도구를 찾고 계십니까? 그렇다면 sqlmap이 최고 중 하나입니다. SQL 주입 취약점을 악용하는 프로세스를 자동화하고 데이터베이스 서버를 인수하는 데 도움을 줍니다.

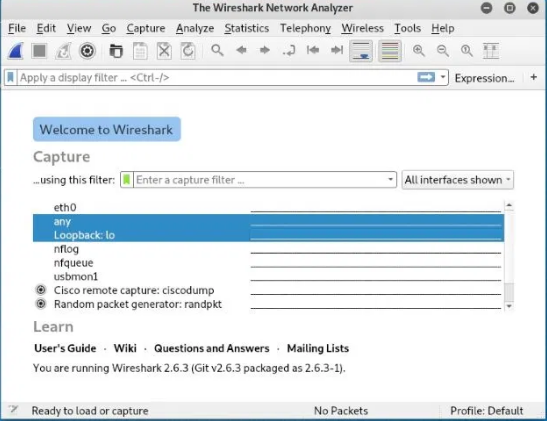

와이어샤크

이것은 Kali Linux에 사전 설치된 가장 인기 있는 네트워크 분석기입니다. 네트워크 스니핑에 사용되는 최고의 칼리 도구 중 하나로 분류됩니다. 소프트웨어는 적극적으로 유지 관리되므로 시도해 볼 가치가 있습니다.

Kali Linux 그래픽 사용자 인터페이스 사용

여기에서 우리는 이 포괄적인 운영 체제를 탐색하는 방법을 깊이 있게 밝힐 것입니다. 먼저 이 OS에는 주의해야 할 세 가지 탭이 있습니다. 응용 프로그램 탭은 탭을 배치하고 마지막으로 kali Dock을 배치합니다.

이 탭의 의미와 기능을 분석해 보겠습니다.

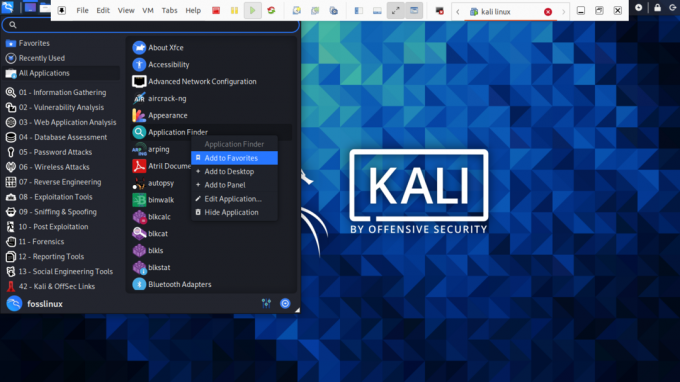

응용 프로그램 탭 - 응용 프로그램 탭은 모든 응용 프로그램의 그래픽 드롭다운 목록을 사용자에게 제공합니다. 이 탭에는 시스템에 사전 설치된 도구도 표시됩니다. 이 자습서에서는 여러 kali 도구와 사용 방법에 대해 설명합니다.

애플리케이션 탭에 액세스하는 방법

1단계): 먼저 애플리케이션 탭을 클릭합니다.

2단계): 다음 단계는 탐색하려는 카테고리를 탐색하는 것입니다.

3단계): 그런 다음 시작하려는 애플리케이션을 클릭합니다.

장소 탭 – 다른 그래픽 운영 체제와 동일한 Kali는 또한 사진, 내 문서 및 기타 필수 구성 요소에 대한 단순화된 액세스를 제공합니다. Kali Linux의 장소 탭은 사용자에게 OS에 필수적인 중요한 액세스를 제공합니다. 음악, 다운로드, 컴퓨터, 네트워크 찾아보기, 홈, 데스크탑 및 문서는 장소 탭에 포함된 기본 옵션입니다.

다음은 장소에 액세스하는 단계입니다.

1단계): 먼저 장소 탭을 클릭합니다.

2단계): 그런 다음 액세스하려는 위치를 선택하면 완료됩니다.

Kali Linux Dock – Windows 작업 표시줄과 유사한 Kali Linux에는 모든 앱에 액세스할 수 있는 Dock이 있습니다. 또한 메모리를 유지하고 자주 사용하는 응용 프로그램에 쉽게 액세스할 수 있습니다. 때때로 즐겨찾는 응용 프로그램을 참조합니다. Dock을 사용하면 응용 프로그램을 쉽게 추가 및 제거할 수도 있습니다.

Dock에 항목을 추가하는 방법

1단계): Dock 시작 시 애플리케이션 표시 버튼을 클릭합니다.

2단계): Dock에 추가할 애플리케이션을 선택합니다.

3단계): 그런 다음 애플리케이션을 마우스 오른쪽 버튼으로 클릭합니다.

4단계): 마지막으로 옵션이 있는 메뉴가 표시됩니다. 여기에서 "즐겨찾기 옵션에 추가"를 선택하면 앱이 Dock에 자동으로 할당됩니다.

Dock에서 항목을 제거하는 방법

Dock에서 앱을 제거하는 것은 Dock에 항목을 추가하는 것과 비슷합니다. 이를 수행하려면 아래 몇 단계를 따르십시오.

1단계): Dock 시작 시 애플리케이션 표시 버튼을 클릭합니다.

2단계): 그런 다음 Dock에서 제거하려는 앱을 선택합니다.

3단계): 항목을 마우스 오른쪽 버튼으로 클릭하여 진행합니다.

4단계): 여기에 옵션이 있는 드롭다운 메뉴가 나타나고 "즐겨찾기에서 제거" 옵션을 선택하면 프로세스가 완료됩니다.

인터넷에 연결하는 방법

Kali Linux에서 인터넷에 연결하려면 상단 패널의 네트워크 아이콘을 누릅니다. 여기에 무선 네트워크 목록이 표시됩니다. 네트워크를 선택하십시오. 그런 다음 네트워크의 보안 키를 제공하면 잠시 후 연결됩니다. 그런 다음 다시 인터넷에 자동으로 연결하는 이더넷 케이블을 사용할 수 있습니다. Kali Linux에는 Firefox가 기본 브라우저로 제공됩니다.

그러나 kali Linux가 지원하는 여러 브라우저가 있습니다(예: google chrome 및 chromium).

문서, 프리젠테이션 및 스프레드시트를 만드는 방법은 무엇입니까?

Kali에서 LibreOffice를 사용하려면 사전 설치된 응용 프로그램으로 제공되지 않으므로 먼저 설치해야 합니다. 이를 달성하려면 "를 입력하여 저장소가 최신 상태인지 확인하십시오.sudo apt 업데이트.” 그런 다음 아래 명령을 사용하여 "터미널"을 통해 LibreOffice를 다운로드하십시오.sudo apt install libreoffice.”

sudo apt 업데이트sudo apt 설치 libreoffice

약어 LibreOffice는 Linux 기반 Office 소프트웨어를 나타냅니다. 설치 후 Libre 라이터, 스프레드시트 및 프레젠테이션 패키지의 아이콘이 Dock에 있습니다. 애플리케이션 탭을 클릭하고 리브레 라이터, 스프레드시트 또는 프레젠테이션 패키지로 이동하기만 하면 됩니다. 그것을 클릭하고 사용을 위해 시작될 때까지 기다립니다. 앱은 또한 사무용 프로세서를 탐색하는 방법을 안내하는 팁과 함께 시작됩니다.

터미널도 이 OS에서 필수적인 도구입니다. 앱을 설치하고 싶다면 설치 명령어를 복사해서 붙여넣기만 하면 앱이 설치됩니다. 또한 시스템을 최신 릴리스 버전으로 업데이트하고 업그레이드하는 데 사용됩니다. 시스템을 업데이트 및 업그레이드하지 않으면 OS가 언제든지 충돌할 수 있습니다. 이것은 당신과 컴퓨터에 있는 모든 것을 낭비할 수 있습니다.

Kali에는 최근에 수행한 작업(예: 잠시 전에 연 앱 또는 최근에 액세스한 문서)에 대한 메모리를 보유하는 "최근 탭"도 있습니다. 이렇게 하면 액세스하려는 작업이 쉬워집니다.

결론

여기까지, 우리는 이제 칼리 리눅스를 쉽게 설치하고 사용할 수 있다고 확신합니다. 우리는 일반적으로 이 OS를 시작하는 데 필요한 기본 사항을 살펴보았습니다. 그러나 이 운영 체제에 필요한 모든 것을 다루었다고 자랑할 수는 없습니다.

이 사랑스러운 운영 체제를 사용해 보셨습니까? 왜요? 앱을 사용하고 탐색하는 동안 어떤 경험을 했습니까? 이 Kali Linux OS와 어떻게 지내고 있는지 의견 섹션에서 우리와 공유하십시오.

이 운영 체제를 공부하는 동안 즐거웠기를 바랍니다. 이 글을 읽어주신 모든 분들께 감사드립니다.