- 전체

- 보안뉴스

- 제로데이취약점

- 해킹프로그래밍

- 웹해킹

- 해킹기법

- 정보보호

- 정보보안기사 - 국가기술자격

- 악성코드분석_리버싱

- 시큐어코딩_개발보안진단원

- CISSP

- CISA

- 모의해킹_penetration-test

- deepweb / tor network

- Kali Linux

모의해킹_penetration-test 모의해킹(Penetration Testing) [Kali Linux] Kali Linux 명령어 | 배워야 할 기본 사항

2022.11.18 21:37

모의해킹(Penetration Testing) [Kali Linux] Kali Linux 명령어 | 배워야 할 기본 사항

Kali Linux 기본 명령어

Kali Linux를 처음 사용하십니까? 또는 Linux에…

이 새로운 경험에 오신 것을 환영합니다. 터미널로 플레이를 시작하면 즐길 수있을 것입니다. Kali Linux 명령은 Linux 명령에서 특별한 것이 아니므로 여기서 배우려는 내용은 모든 Linux 시스템에서 작동합니다. 사용, 시도 계속해서 우리는 마지막에 배우고 있으며 이것이 가장 중요한 부분입니다.

명령은 Linux에서 거의 모든 것이므로 최소한 Windows에 있지 않은 기본 명령을 배워야 Linux에서 입력 할 수 있습니다 !

그래서 다음은 Kali Linux의 몇 가지 기본 명령 목록입니다.

명령의 세부 사항부터 시작하겠습니다.

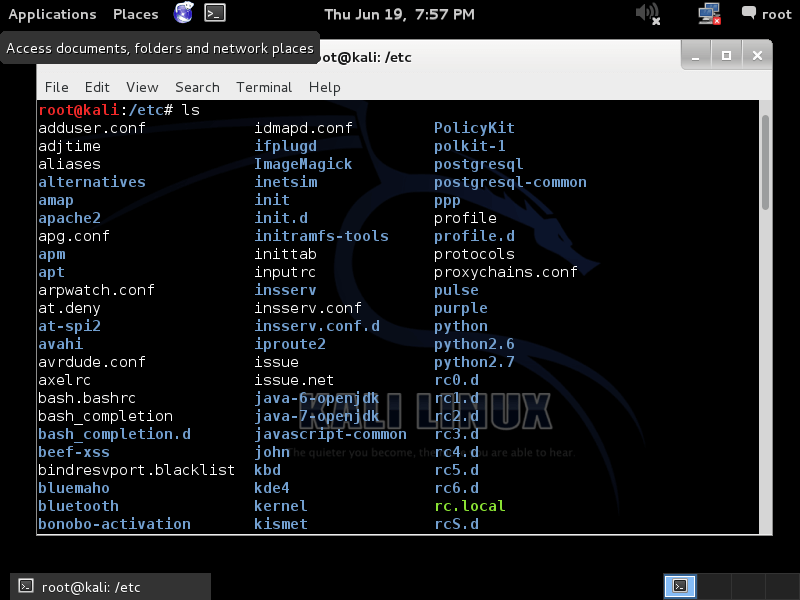

1. 명령 : ls " ls "는 ( List Directory Contents )를 의미하며 , 폴더가 실행되는 파일 또는 폴더의 내용을 나열합니다. 가장 일반적인 옵션은 -a (모든 파일) 및 -l (long 또는 details)입니다.

탭 완성이 지원되며 .inputrc로 구성 할 수 있습니다.

파일을 출력 할 때 파일이 한 줄에 하나씩 나열됩니다.

기본적으로 색상은 파일 유형을 구분하는 데 사용되지 않습니다. –color = none을 사용하는 것과 같습니다.

선택적 WHEN 인수없이 –color 옵션을 사용하는 것은 –color = always를 사용하는 것과 같습니다.

–color = auto를 사용하면 표준 출력이 터미널 (tty)에 연결된 경우에만 색상 코드가 출력됩니다.

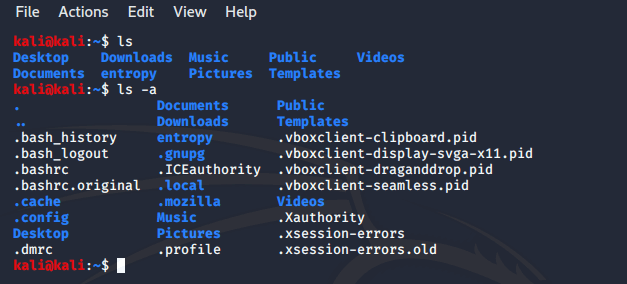

A. 명령 " ls -a ", 숨겨진 파일을 포함하여 폴더의 내용을 나열합니다. 숨겨진 파일은 흰색으로 표시됩니다.

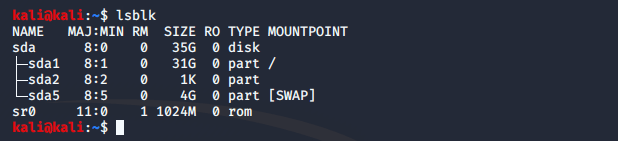

- 명령 : lsblk

“lsblk”는 ( List Block Devices )를 나타내며 , 할당 된 이름 (RAM이 아님)으로 블록 장치를 표준 출력에 트리와 같은 방식으로 인쇄합니다.

"lsblk -l"명령은 '목록'구조 (패션과 같은 트리 아님)의 블록 장치를 나열합니다.

참고 : lsblk는 특히 터미널에서 디스크 / 블록을 처리해야 할 때 방금 연결 한 새 USB 장치의 이름을 알 수있는 매우 유용하고 가장 쉬운 방법입니다.

3.sudo 명령

"sudo"(수퍼 유저 do) 명령을 사용하면 sudoers 목록의 보안 정책에 지정된대로 허용 된 사용자가 수퍼 유저 또는 다른 사용자로 명령을 실행할 수 있습니다.

sudo add-apt-repository ppa : tualatrix / ppa

참고 : sudo를 사용하면 사용자가 수퍼 유저 권한을 빌릴 수있는 반면 유사한 명령 'su'를 사용하면 사용자가 실제로 수퍼 유저로 로그인 할 수 있습니다. Sudo는 su보다 안전합니다.

실수로 잘못한 경우 심각한 오류가 발생할 수 있으므로 일상적인 사용을 위해 sudo 또는 su를 사용하지 않는 것이 좋습니다. Linux 커뮤니티에서 매우 인기있는 말은 다음과 같습니다.

"실수는 인간이지만, 모든 것을 정말로 망치려면 루트 암호가 필요합니다."

4.mkdir 명령

“mkdir”(Make directory) 명령은 경로 이름으로 새 디렉터리를 만듭니다. 그러나 디렉토리가 이미 존재하는 경우 "폴더를 만들 수 없습니다. 폴더가 이미 있습니다."라는 오류 메시지가 표시됩니다.

mkdir Kalitut

참고 : 디렉토리는 사용자에게 쓰기 권한이있는 폴더 내에서만 만들 수 있습니다. mkdir :`Kalitut '디렉토리를 만들 수 없습니다 : 파일이 있습니다.

(위 출력의 파일과 혼동하지 마십시오. 처음에 제가 말한 내용을 기억할 것입니다. Linux에서는 모든 파일, 폴더, 드라이브, 명령, 스크립트가 파일로 취급됩니다).

5.chmod 명령

Linux "chmod"명령은 (파일 모드 비트 변경)을 나타냅니다. chmod는 요청 된 모드에 따라 주어진 각 파일, 폴더, 스크립트 등의 파일 모드 (권한)를 변경합니다.

파일에 대한 세 가지 유형의 권한이 있습니다 (폴더 또는 기타 사항을 단순화하기 위해 파일을 사용합니다).

읽기 (r) = 4

쓰기 (w) = 2

Execute (x) = 1

따라서 파일에 대한 읽기 권한 만 부여하려면 '4'값이 할당되고 쓰기 권한 만있는 경우 '값'이 할당됩니다. 2 '이고 실행 권한의 경우에만'1 '값이 제공됩니다. 읽기 및 쓰기 권한의 경우 4 + 2 = '6'이 주어집니다.

이제 3 가지 사용자와 사용자 그룹에 대한 권한을 설정해야합니다. 첫 번째는 소유자, 사용자 그룹, 마지막으로 세계입니다.

rwxr-x–x abc.sh

여기서 루트의 권한은 rwx (읽기, 쓰기 및 실행)입니다.

속한 사용자 그룹은 rx (읽기 및 실행 전용, 쓰기 권한 없음)이고

world의 경우 –x (실행 전용)입니다.

권한을 변경하고 소유자, 그룹 및 세계에 읽기, 쓰기 및 실행 권한을 제공합니다.

chmod 777 abc.sh는

세 가지 모두에 대한 읽기 및 쓰기 권한 만 있습니다.

chmod 666 abc.sh

는 소유자에게 읽기, 쓰기 및 실행하고 그룹 및 세계에서만 실행합니다.

chmod 711 abc.sh

참고 : sysadmin과 사용자 모두에게 유용한 가장 중요한 명령 중 하나입니다. 다중 사용자 환경 또는 서버에서이 명령은 구제를 위해 제공되며 잘못된 권한을 설정하면 파일에 액세스 할 수 없게되거나 누군가에게 무단 액세스를 제공합니다.

6.tar 명령

"tar"명령은 여러 파일 형식과 압축을 푼 아카이브 생성에 유용한 테이프 아카이브입니다.

tar -zxvf abc. tar .gz (Remember 'z' for . tar .gz)

tar -jxvf abc. tar .bz2 (Remember 'j' for . tar .bz2)

tar -cvf archieve. tar .gz(.bz2) /path/to/folder/abc

참고 : 'tar.gz'는 gzipped를 의미합니다. 'tar.bz2'는 더 좋지만 느린 압축 방법을 사용하는 bzip으로 압축됩니다.

7.cp 명령

"copy"는 (Copy)를 의미하며 한 위치에서 다른 위치로 파일을 복사합니다.

cp /home/user/Downloads abc.tar.gz /home/user/Desktop

Note: cp is one of the most commonly used command in shell scripting and it can be used with wildcard characters (Describe in the above block), for customised and desired file copying.

8.mv 명령

"mv"명령은 파일을 한 위치에서 다른 위치로 이동합니다.

mv /home/user/Downloads abc.tar.gz /home/user/Desktop

참고 : mv 명령은 와일드 카드 문자와 함께 사용할 수 있습니다. mv는 시스템 / 승인되지 않은 파일의 이동은 보안 및 시스템 고장으로 이어질 수 있으므로주의해서 사용해야합니다.

9.pwd

명령“pwd”(작업 디렉토리 인쇄) 명령은 터미널의 전체 경로 이름으로 현재 작업 디렉토리를 인쇄합니다.

pwd /home/user/Desktop

참고 :이 명령은 스크립팅에서 자주 사용되지 않지만 nux와의 초기 연결에서 터미널에서 길을 잃은 초보자에게는 절대적인 생명의 은인입니다. (Linux는 가장 일반적으로 nux 또는 nix라고합니다).

10.cd 명령

마지막으로 자주 사용되는 "cd"명령은 (디렉토리 변경)을 의미하며 터미널 자체에서 실행, 복사, 이동 쓰기, 읽기 등의 작업 디렉토리를 변경합니다.

cd /home/user/Desktop

pwd

/home/user/Desktop

참고 : 터미널에서 디렉토리를 전환 할 때 cd가 구출됩니다. “Cd ~”는 작업 디렉토리를 사용자의 홈 디렉토리로 변경하고 사용자가 터미널에서 길을 잃었을 때 매우 유용합니다. "Cd…"는 작업 디렉토리를 현재 작업 디렉토리의 상위 디렉토리로 변경합니다.

이제 몇 가지 명령 만 더 남기겠습니다.

파일 작업 :

pwd 현재 / 작업 디렉터리 이름 인쇄

pwd는 인쇄 작업 디렉토리의 약어입니다. pwd 명령은 ls 및 cd 명령과 함께 Linux, AIX, HP-UX, * BSD 및 기타 UNIX 유사 운영 체제에서 가장 자주 사용되는 명령 중 하나로 간주됩니다. Apple OS X, UNIX 또는 Linux 운영 체제에서 다음 용도로 사용할 수 있습니다.

- 현재 디렉토리의 전체 경로를 찾으 십시오.

- 저장 쉘 변수에 현재 디렉토리의 전체 경로를.

- 절대 경로를 확인하십시오 .

- 물리적 경로 (예 : 제외)를 확인하십시오 .

- cd 작업 디렉토리 변경

- cp 파일 또는 디렉토리 복사

- rm 파일 및 디렉토리 제거

- ls 디렉토리 내용 목록

- mkdir 디렉토리 만들기

- cat 파일 연결 및 표준 출력 인쇄

- mv 파일 이동

- chmod 파일 권한 변경

시스템 파악

- uname 인쇄 시스템 정보

- 누가 보기 누가 기록 된에

- cal 디스플레이 계산기

- 날짜 인쇄 시스템 날짜 및 시간

- df 파일 시스템 디스크 공간 사용량보고

- du 예상 파일 공간 사용량

- ps 는 현재 활성 프로세스의 정보를 표시합니다.

- kill은 프로세스를 죽일 수 있습니다.

- clear 터미널 화면 지우기

- cat / proc / cpuinfo Cpuinfo CPU 정보 표시

- cat / proc / meminfo 메모리 정보 표시

압축 명령

- tar 저장 및 아카이브 파일에서 파일 추출

- gzip 명명 된 파일 압축 또는 압축 해제

네트워크 명령

- 네트워크 인터페이스를 구성하려면 ifconfig

- ping 호스트 시스템에서 다른 시스템에 연결할 수 있는지 확인

- wget 네트워크에서 파일 다운로드

- ssh 원격 로그인 프로그램

- ftp 원격 시스템에서 /로 파일 다운로드 / 업로드

- last 마지막으로 로그인 한 사용자 목록 표시

- 텔넷은 텔넷 프로토콜을 사용하여 다른 호스트와 통신하는 데 사용

파일 검색 명령

- 특정 텍스트에 대한 grep 검색 파일

- 찾기 검색 파일의 디렉토리 계층 구조

- 찾을 파일이 이름 찾기

다시 말하지만 이러한 명령은 모든 Linux 시스템에서 작동하는 kali linux 명령이 아닙니다.

[출처] https://acstory.tistory.com/388

광고 클릭에서 발생하는 수익금은 모두 웹사이트 서버의 유지 및 관리, 그리고 기술 콘텐츠 향상을 위해 쓰여집니다.